Узнайте, какие типы вредоносных программ существуют, как они распространяются, и как защититься от вирусов, троянов, шпионских программ и других угроз. Полный обзор и способы защиты.

Все мы рано или поздно столкнемся (или уже сталкивались) с вирусами на своем компьютере, недоумевая, откуда он взялся. Интернет полон вредоносных программ разного уровня опасности: от относительно безобидных майнеров, до троянов, способных украсть данные вашей карты, а также чувствительные корпоративные данные.

Вредоносные программы, которые распространяются в компьютерных сетях, проникают на устройства через сомнительные сайты, фишинговые письма или даже официальные магазины приложений. Какие программы можно назвать вредоносными, как именно это работает и как от них защититься — разберем дальше.

Нежелательными вредоносными программами являются скрытые коды или приложения, нарушающие работу компьютеров и смартфонов. Зараженное устройство может вести себя странно: данные попадают в чужие руки, файлы блокируются с требованием выкупа, а злоумышленники получают полный контроль.

Киберпреступники создают и распространяют вирусное программное обеспечение ради наживы. Они воруют пароли и платежные данные, собирают личную информацию для продажи в даркнете, используют чужие устройства для новых атак или просто занимаются вымогательством. Это бесчестный, но прибыльный бизнес, а обычные пользователи — их главные мишени.

Вредоносные программы реализованы так, чтобы незаметно проникать в систему и воровать данные, блокировать файлы или превращать устройство в инструмент для новых атак. Достаточно одного случайного действия: открыть подозрительное письмо, вставить чужую флешку, зайти на сомнительный сайт или не обновить вовремя программу.

Методы злоумышленников становятся сложнее, а вирусы с каждым годом все сложнее обнаружить. Фишинговое письмо сегодня легко маскируется под официальное уведомление от банка, а вредоносный троян способен годами скрываться в системе, не выдавая своего присутствия. Даже опытные пользователи иногда попадаются на новые схемы.

Некоторые угрозы попроще, они видны сразу. Например, когда файлы шифруются с требованием выкупа. Другие работают тихо, как руткиты, маскируясь под системные процессы. В таких случаях человек может годами не подозревать, что его компьютер заражен и используется для атак на других.

Сейчас браузеры имеют инструментарии, которые не позволяют вирусам активироваться просто при посещении сайтов. Встроенные механизмы проводят проверку посещаемых ресурсов на фишинг, предотвращают активацию опасных скриптов и изолируют подозрительные приложения. При попытке зайти на мошеннический сайт, имитирующий банковскую страницу, вы будете предупреждены и подключение ограничится.

JavaScript, на котором создается львиная часть веб-технологий, имеет архитектуру, изначально ограничивающую потенциально вредоносные действия. Этот язык не может произвольно читать файлы на устройстве, включать камеру и микрофон без прямого согласия пользователя.

Операционные системы дополняют защиту встроенными антивирусами, изолированными средами исполнения и контролем учетных записей. В Windows любая попытка установки программы требует подтверждения через UAC (контроль учетных записей). Без согласия пользователя процесс прерывается.

Однако даже многоуровневая защита не гарантирует абсолютной безопасности. Вирусы продолжают распространяться из-за:

Вредоносное ПО включает в себя множество типов и видов, каждый из которых представляет собой уникальную угрозу для пользователей.

Вирусы, уже ставшие именем нарицательным в компьютерном мире, проникают в систему через файлы. Этот вид вредоносных программ активируется тогда, когда вы их открываете впервые. После запуска они начинают размножаться, распространяясь во все программы и системные файлы.

Как минимум, компьютер станет хуже работать. Максимум – вы потеряете все свои данные. Некоторые вирусы воруют конфиденциальную информацию, другие разрушают файлы или используют устройство для скрытых сетевых операций. Они могут самопроизвольно запускать приложения и повреждать документы.

Вирус осуществляет заражение новых устройств через:

Черви – это особый тип вирусных программ. В отличие от последних, черви не внедряются в существующие файлы, а существуют в системе как самостоятельные программы. Их ключевая особенность - способность к автономному размножению и распространению по сети.

Основная задача червя – проникнуть в систему, сохраниться как отдельный исполняемый файл и найти уязвимости для дальнейшего распространения вредоносного файла. Эти цифровые паразиты используют различные каналы, чтобы инфицировать другие устройства.

Черви крайне быстро распространяются, поэтому они очень опасны для корпоративных сетей и домашних устройств, подключенных к интернету. Их автономность позволяет заражать множество систем самостоятельно, используя сетевые протоколы и уязвимости в защите.

Это крайне опасный вирус, искусно замаскированный под легальные приложения. Как древний троянский конь, в честь которого вирус получил название, они проникают в систему под видом безобидных файлов, скрывая разрушительные функции.

Попав на устройство, троян открывает злоумышленникам доступ к системе, создает скрытые лазейки, ворует пароли и банковские данные, отслеживает действия пользователя. Некоторые варианты используют вычислительные мощности зараженного компьютера для скрытых операций. Работа трояна очень заметна: ПК начинает работать крайне плохо, система тормозит и расходует большое количество трафика в простое.

Будьте крайне аккуратны с адресами сайтов! Злоумышленники незначительно меняют адрес, чтобы вы не заметили, что заходите не туда, куда планировали. Например, в адресе может быть лишняя буква или тире, которое вы можете беглым взглядом и не заметить.

Эти скрытые сборщики данных методично записывают каждое действие на устройстве. Кейлоггеры фиксируют вводимый текст, другие модули сохраняют историю браузера, перехватывают скриншоты и системные данные, в том числе все пароли. Вся собранная информация незаметно отправляется на серверы злоумышленников. Обычные антивирусы часто пропускают их, поэтому он может собирать информацию о вас месяцами, оставаясь в тени.

Основная опасность этой разновидности вредоносного ПО заключается в том, что жертва может никогда не узнать о слежке. В отличие от вымогателей или вирусов, шпионские модули не проявляют себя явно: работают они абсолютно бесшумно, а их работа не отражается на производительности ПК.

Adware – это спавнер бесконечной рекламы, который действует независимо от вашего желания. Эти вредные программы открывают бесконечные всплывающие окна, агрессивные баннеры, подменяет стартовую страницу браузера и перенаправление на рекламные страницы — типичные признаки заражения.

Такие программы часто попадают в систему вместе с бесплатным софтом: видеоплеерами, архиваторами или файлообменниками. После установки они начинают активно потреблять системные ресурсы, вызывая заметное снижение производительности компьютера и проблемы с интернет-соединением. Скрытые модули аналитики постоянно отслеживают действия пользователя и формируют таким образом персональный рекламный профиль.

Сложность этого ПО в том, что многие антивирусы дают ему определение условно-безопасного ПО, хотя это полноценный файловый вирус. Сам по себе он безвредный, но сайты, которые он рекламирует, могут быть опасны.

Эти программы проникают в ядро операционной системы и получают права администратора – фактически, владеют вашей операционной системой. Руткиты перехватывают системные процессы и модифицируют базовые функции ОС, чтобы эффективно маскировать собственную активность. Опасность заключается в том, что это ПО маскирует не только себя, но и присутствие других вредоносных объектов.

Эти опасные фрагменты кода остаются в спящем режиме до наступления заранее заданных условий. Активатором может служить конкретная дата, определенное количество запусков системы или любое другое запрограммированное событие.

Вирусные программы используют логические бомбы как инструмент отложенного действия после какого-либо триггера. После его срабатывания последствия варьируются от незначительных изменений в данных до полной блокировки доступа к информации на жестких дисках.

Особенность таких угроз - их исключительная скрытность до момента активации. Они могут месяцами оставаться незамеченными, встроенными в легитимное программное обеспечение.

Обнаружить злонамеренный программный код до активации крайне сложно - требуется тщательный анализ всего кода, что практически невозможно при работе со сложными программными комплексами.

Майнеры (англ. Malware) – это программы, которые превращают процессор и видеокарту в инструмент для генерации криптовалюты, оставляя пользователя с медленным и перегревающимся компьютером.

У зараженного программой Malware компьютера кулеры начинают работать на высоких оборотах даже когда это не требуются. Из-за постоянного износа видеокарты и процессора система постоянно зависает, расход электричества сильно повышается. Видеокарты крайне быстро изнашиваются при майнинге, поэтому быстро приходят в негодность.

Такие устройства, часто называемые зомби-машинами, полностью контролируются хакерами через специальное вредоносное ПО.

Объединенные в ботнеты масштабные сети зараженных устройств становятся мощным оружием в руках киберпреступников. Современные ботнеты насчитывают миллионы машин по всему миру, при этом владельцы устройств часто даже не подозревают об их участии в преступных схемах.

Работа ботнетов построена на принципе скрытности. Зараженные компьютеры продолжают нормально функционировать для пользователя, параллельно выполняя команды злоумышленников.

Ransomware (шифровальщики) — особый класс вредоносного ПО, который полностью блокирует доступ к системе или данным. После проникновения в устройство программа шифрует файлы, оставляя пользователей без важной информации. Киберпреступники требуют выкуп за восстановление доступа, угрожая навсегда оставить данные заблокированными или опубликовать конфиденциальные сведения. Шифрование крайне быстро распространяется для злого умысла: оно способно в короткие сроки заражать целые сети, парализуя работу целых организаций.

Институт IT безопасности AV TEST приводит данные, что каждый день вирусные приложения увеличивают свою численность на 450 тысяч штук, и это касается не только ПК: под ударом и смартфоны на Android и iOS. Типы компьютерных вирусов обширны и этот список время от времени пополняется.

По данным исследований “Kaspersky Lab”, во втором квартале 2024 года зафиксировали резкий рост кибератак. Системы защиты зарегистрировали свыше 664 миллионов попыток заражения через интернет-ресурсы.

Веб-антивирусные решения идентифицировали и нейтрализовали угрозы на 113,5 миллионах подозрительных ссылок. Файловые защитные механизмы предотвратили запуск более 27 млн вредоносных программ и потенциально опасных файлов (riskware). За три месяца зафиксировали 86 тыс. случаев атак с использованием ransomware (шифровальщиков). Эксперты обнаружили 4456 новых модификаций этих опасных программ.

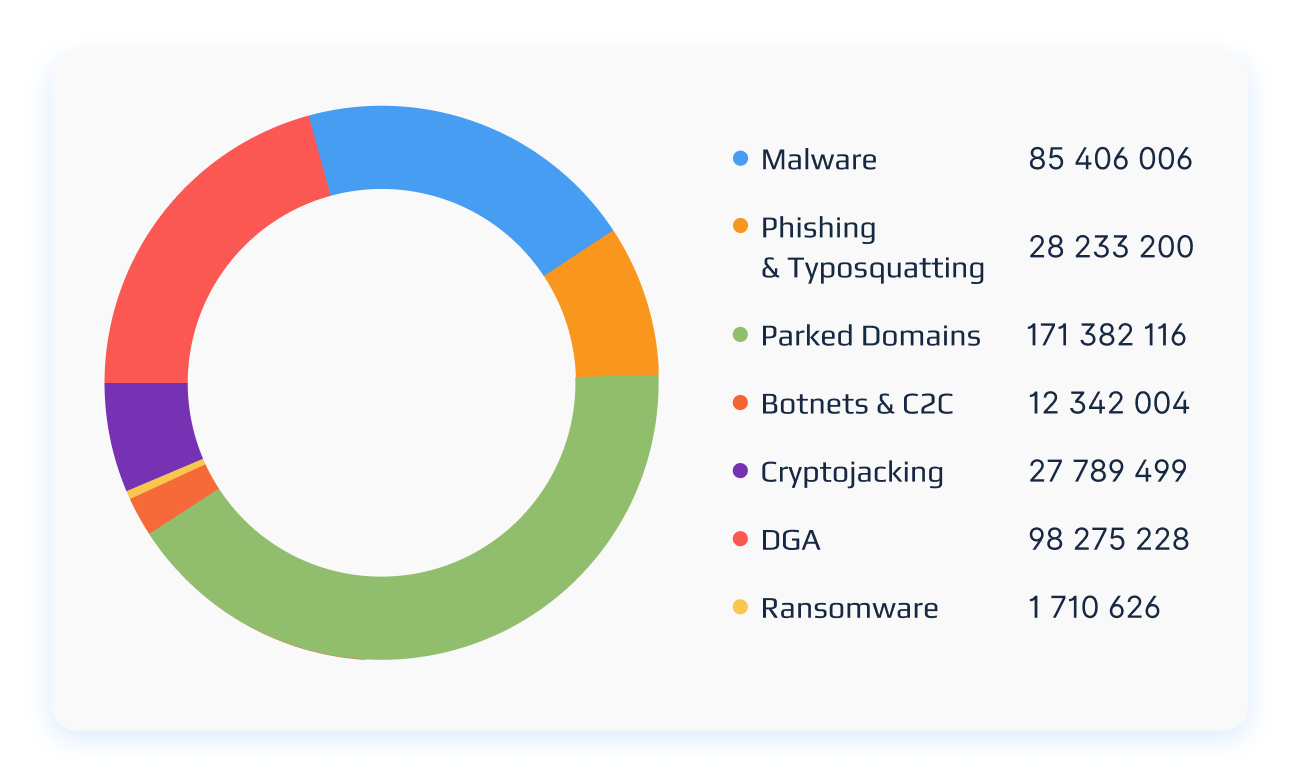

Аналитиками SkyDNS было зафиксировали за 2024 год 425 млн угроз, которые были заблокированы сервисом в корпоративных сетях всех клиентов SkyDNS. Доля атак с помощью вредоносного ПО заняла 20% от общего числа заблокированных соединений (85,4 млн). Также было заблокировано 1,7 млн атак с использованием ransomware, что составляет всего лишь 4% от общего числа угроз.

Несмотря на малую долю заблокированных атак с использованием ransomware или программ-вымогателей, они оказываются достаточно разоряющими для бизнеса. Так, согласно статистике за 2024 год из масштабного исследования Rubrik Zero Labs "State of Data Security: A Distributed Crisis", 86% ИБ-руководителей заплатили выкуп, чтобы остановить атаку программой-вымогателем или восстановить данные компании, несмотря на имеющуюся систему резервного копирования и инструменты безопасности. При этом, 74% специалистов по ИБ заявили о частичном нарушении работы системы безопасности при атаках программами-вымогателями, а 35% ИБ-специалистов заявили о полном нарушении системы.

По данным Positive Technologies, в IV квартале 2024 года вредоносное ПО сохраняет позиции ключевого инструмента киберпреступников. Оно применялось в 66% успешных атак на организации и в 51% инцидентов, затронувших частных пользователей. При этом против компаний чаще всего использовались программы-вымогатели (42%) и ВПО для удаленного доступа (38%), а в случае с частными лицами — преобладало шпионское ПО (48%).

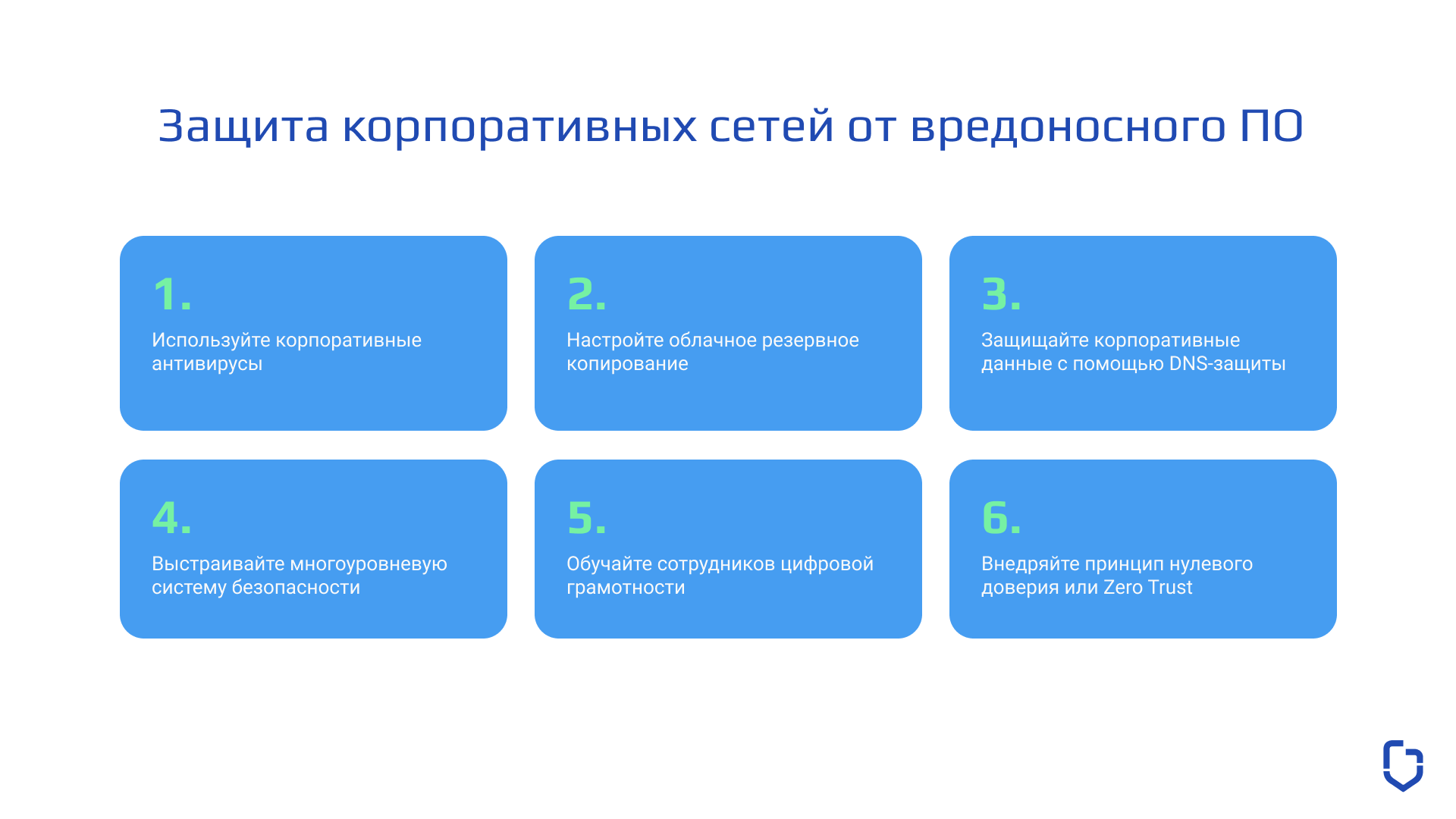

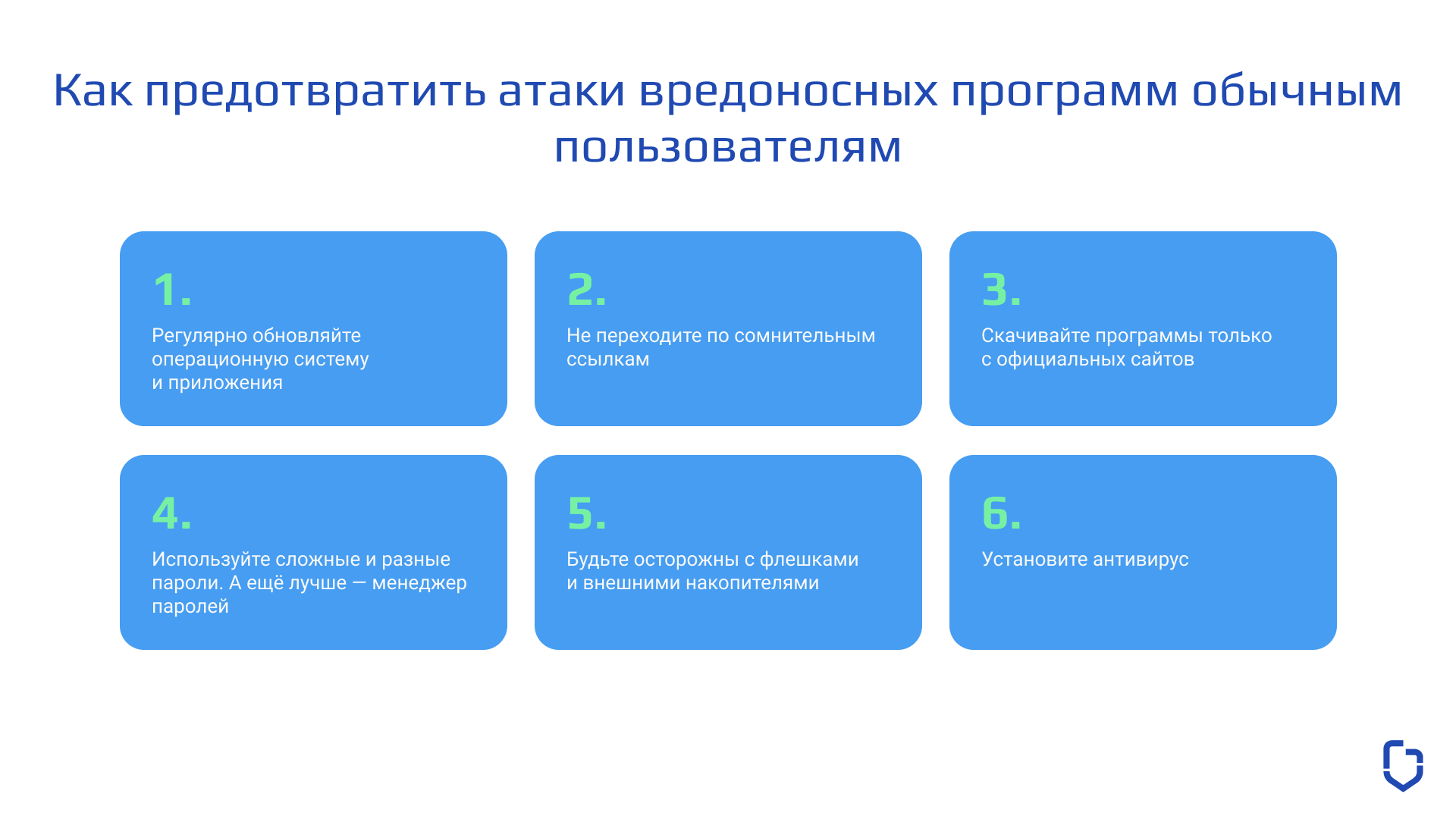

Предотвратить заражение вашего устройства вредоносным ПО проще, чем бороться с их последствиями. Чтобы не стать жертвой атаки, следует придерживаться следующих правил:

Для бизнеса атаки сети вредоносными программами представляет еще больше рисков, чем для обычных пользователей Рунета. Это связано с тем, что корпоративные сети содержат критически важные данные, доступны из множества точек входа, а успешное заражение может привести к утечке коммерческой тайны, остановке бизнес-процессов или компрометации всей IT-инфраструктуры.

Для сканирования и удаления вирусов компаниям также критически важно обновлять программное обеспечение и антивирусные программы на всех компьютерах компании, но для корпоративной сети обычного антивируса недостаточно. Поэтому администраторам сети, а также руководителям информационной безопасности следует придерживаться следующих советов: